Dans cet article nous allons paramétrer un nouveau serveur basé sur Ubuntu Server 18.04 de telle sorte qu’il fasse office de serveur DNS.

Puis dans un second temps nous paramétrerons ce serveur en routeur afin que les postes du réseau local accèdent à Internet.

Pour la première partie je me suis aidé d’un article du site web Digital Ocean relatif à l’installation d’un serveur DNS sur Ubuntu 18.04 :

https://www.digitalocean.com/community/tutorials/how-to-configure-bind-as-a-private-network-dns-server-on-ubuntu-18-04

Tout d’abord vous trouverez ci-dessous le schéma du réseau qui servira de modèle :

Puis voici un schéma des fichiers que nous utiliserons :

1 –

Pour réaliser cela j’ai utilisé VirtualBox afin d’installer deux machines virtuelles :

srvlan (Ubuntu Server 18.04)

client (Lubuntu 18.04)

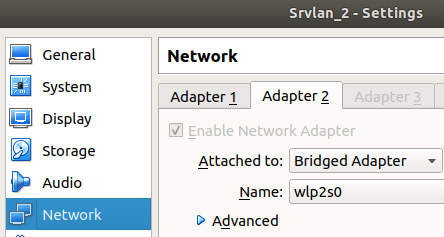

Toujours dans Virtualbox, srvlan aura deux interfaces réseaux :

la première en Internal Network, la seconde en Bridged Adapter :

Le poste client aura quant à lui une seule interface réseau Internal Network.

L’installation du serveur ne présente aucun piège. Voici les quelques points de vigilance ci-dessous :

Penser à paramétrer l’adressage IP statique (ci-dessus enp0s3).

Paramétrer correctement ci-dessus l’adressage IP du serveur.

2 –

Voici maintenant comment configurer le serveur DNS sur srvlan :

Tout d’abord faire un apt-get update

Puis installer Bind (serveur DNS) :

apt-get install bind9 bind9utils bind9-doc

Paramétrer Bind en IPv4 :

Dans le fichier /etc/default/bind9 ajouter -4 à la ligne suivante :

OPTIONS=”-u bind -4”

Redémarrer Bind :

systemctl restart bind9

Configurer maintenant le fichier /etc/bind/named.conf.options :

acl “trusted” {

192.168.10.1;

192.168.10.11;

};

options {

directory “/var/cache/bind”;

recursion yes;

allow-recursion { trusted; };

listen-on { 192.168.10.1; };

allow-transfer {none; };

forwarders {

8.8.8.8;

8.8.4.4;

};

dnssec-validation auto;

auth-nxdomain no;

listen-on-v6 { any; };

};

Editer maintenant le fichier /etc/bind/named.conf.local :

zone “aietea.local” {

type master;

file “/etc/bind/zones/db.aietea.local”;

};

zone “10.168.192.in-addr.arpa” {

type master;

file “/etc/bind/zones/db.192.168.10”;

};

Créer maintenant le répertoire /etc/bind/zones et créer le fichier /etc/bind/zones/db.aietea.local dont voici le contenu :

$TTL 604800

@ IN SOA srvlan.aietea.local. admin.aietea.local. (

3 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

; name servers – NS records

IN NS srvlan.aietea.local.

; name servers – A records

srvlan.aietea.local. IN A 192.168.10.1

; 192.168.10.0/24 – A records

client.aietea.local. IN A 192.168.10.11

Editer maintenant le nouveau fichier /etc/bind/zones/db.192.168.10 :

$TTL 604800

@ IN SOA srvlan.aietea.local. admin.aietea.local. (

3 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

; name servers

IN NS srvlan.aietea.local.

; PTR Records

1 IN PTR srvlan.aietea.local. ; 192.168.10.1

11 IN PTR client.aietea.local. ; 192.168.10.11

– Lancer maintenant les commandes suivantes pour vérifier la bonne syntaxe ainsi que la bonne configuration :

named-checkconf

vérifie la syntaxe des fichiers named.conf.*

– Pour vérifier si la configuration du domaine définie dans le fichier /etc/bind/zones/db.aietea.local est correcte taper :

named-checkzone aietea.local /etc/bind/zones/db.aietea.local

– De même pour vérifier la configuration de zone inverse :

named-checkzone 10.168.192.in-addr.arpa /etc/bind/zones/db.192.168.10

– Pour finir sur le serveur redémarrer Bind :

systemctl restart bind9

3 –

Vérifier maitenant côté client la bonne configuration.

Pour cela je me suis aidé du site d’aide de Microsoft sur la commande nslookup.

Testons avec Windows en démarrant la fenêtre de commandes CMD, puis taper les commandes encadrées en rouge ci-dessous :

Penser au préalable à configurer correctement l’adressage IP de la carte réseau client comme indiqué sur le schéma au début de cet article.

Les résultats retournés par les commandes ci-dessus montrent que la configuration de notre serveur DNS est correcte.

– Nous verrons dans une seconde partie comment configurer notre serveur en routeur afin que les postes clients puissent sortir sur internet.